VPN adalah singkatan dari virtual private network, yaitu Sebuah cara aman untuk mengakses local area network yang berada pada jangkauan, dengan menggunakan internet atau jaringan umum lainnya untuk melakukan transmisi data paket secara pribadi, dengan enkripsi Perlu penerapan teknologi tertentu agar walaupun menggunakan medium yang umum, tetapi traffic (lalu lintas) antar remote-site tidak dapat disadap dengan mudah, juga tidak memungkinkan pihak lain untuk menyusupkan traffic yang tidak semestinya ke dalam remote-site.

Menurut IETF, Internet Engineering Task Force, VPN is an emulation of [a]

private Wide Area Network(WAN) using shared or public IP facilities, such as the Internet or

private IP backbones.VPN merupakan suatu bentuk private internet yang melalui public network

(internet), dengan menekankan pada keamanan data dan akses global melalui internet.

Hubungan ini dibangun melalui suatu tunnel (terowongan) virtual antara 2 node.

private Wide Area Network(WAN) using shared or public IP facilities, such as the Internet or

private IP backbones.VPN merupakan suatu bentuk private internet yang melalui public network

(internet), dengan menekankan pada keamanan data dan akses global melalui internet.

Hubungan ini dibangun melalui suatu tunnel (terowongan) virtual antara 2 node.

adalah suatu jaringan privat (biasanya untuk instansi atau kelompok tertentu) di dalam jaringan internet (publik), dimana jaringan privat ini seolah-olah sedang mengakses jaringan lokalnya tapi menggunakan jaringan public

VPN adalah sebuah koneksi Virtual yang bersifat privat mengapa disebut demikian karena pada dasarnya jaringan ini tidak ada secara fisik hanya berupa jaringan virtual dan mengapa disebut privat karena jaringan ini merupakan jaringan yang sifatnya privat yang tidak semua orang bisa mengaksesnya. VPN Menghubungkan PC dengan jaringan publik atau internet namun sifatnya privat, karena bersifat privat maka tidak semua orang bisa terkoneksi ke jaringan ini dan mengaksesnya. Oleh karena itu diperlukan keamanan data

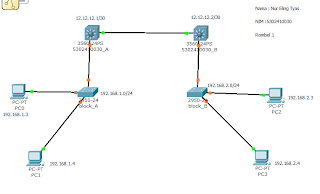

Konsep kerja VPN pada dasarnya VPN Membutuhkan sebuah server yang berfungsi sebagai penghubung antar PC. Jika digambarkan kira-kira seperti ini

internet <—> VPN Server <—-> VPN Client <—-> Client

bila digunakan untuk menghubungkan 2 komputer secara private dengan jaringan internet maka seperti ini: Komputer A <—> VPN Clinet <—> Internet <—> VPN Server <—> VPN Client <—> Komputer B

Jadi semua koneksi diatur oleh VPN Server sehingga dibutuhkan kemampuan VPN Server yang memadai agar koneksinya bisa lancar.

lalu apa sih yang dilakukan VPN ini?? pertama-tama VPN Server harus dikonfigurasi terlebih dahulu kemudian di client harus diinstall program VPN baru setelah itu bisa dikoneksikan. VPN di sisi client nanti akan membuat semacam koneksi virtual jadi nanti akan muncul VPN adater network semacam network adapter (Lan card) tetapi virtual. Tugas dari VPN Client ini adalah melakukan authentifikasi dan enkripsi/dekripsi.

Nah setelah terhubung maka nanti ketika Client mengakses data katakan client ingin membuka situs www.google.com. Request ini sebelum dikirimkan ke VPN server terlebih dahulu dienkripsi oleh VPN Client misal dienkripsi dengan rumus A sehingga request datanya akan berisi kode-kode. Setelah sampai ke server VPN oleh server data ini di dekrip dengan rumus A, karena sebelumnya sudah dikonfigurasi antara server dengan client maka server akan memiliki algorith yang sama untuk membaca sebuah enkripsi. Begitu juga sebaliknya dari server ke Client.

Keamanan Dengan konsep demikian maka jaringan VPN ini menawarkan keamanan dan untraceable, tidak dapat terdeteksi sehingga IP kita tidak diketahui karena yang digunakan adalah IP Public milik VPN server. Dengan ada enkripsi dan dekripsi maka data yang lewat jaringan internet ini tidak dapat diakses oleh orang lain bahkan oleh client lain yang terhubung ke server VPN yang sama sekalipun. Karena kunci untuk membuka enkripsinya hanya diketahui oleh server VPN dan Client yang terhubung. Enkripsi dan dekripsi menyebabkan data tidak dapat dimodifikasi dan dibaca sehingga keamananya terjamin. Untuk menjebol data si pembajak data harus melalukan proses dekripsi tentunya untuk mencari rumus yang tepat dibutuhkan waktu yang sangat lama sehingga biasa menggunakan super computing untuk menjebol dan tentunya tidak semua orang memiliki PC dengan kemampuan super ini dan prosesnya rumit dan memakan waktu lama, agen-agen FBI atau CIA biasanya punya komputer semacam ini untuk membaca data-data rahasia yang dikirim melaui VPN.

Apakah Koneksi menggunakan VPN itu lebih cepat????? Hal ini tergantung dari koneksi antara client dengan VPN server karena proses data dilakukan dari VPN otomatis semua data yang masuk ke komputer kita dari jaringan internet akan masuk terlebih dahulu ke VPN server sehingga bila koneksi client ke VPN server bagus maka koneksi juga akan jadi lebih cepat. Biasanya yang terjadi adalah penurunan kecepatan menjadi sedikit lebih lambat karena harus melewati 2 jalur terlebih dahulu temasuk proses enkripsi. VPN ini bisa digunakan untuk mempercepat koneksi luar (internasional) bagaimana caranya???

misal kita punya koneksi lokal (IIX) sebesar 1mbps dan koneksi luar 384kbps kita bisa menggunakan VPN agar koneksi internasional menjadi sama dengan koneksi lokal 1mbps. Cara dengan menggunakan VPN Lokal yang diroute ke VPN Luar

internet <—->VPN Luar<—>VPN lokal <—>Client

mengapa model jaringan ini bisa lebih cepat sebab akses ke jaringan luar dilakukan oleh VPN luar lalu kemudian diteruskan oleh VPN lokal nah kita mengakses ke jaringan lokal yang berarti kecepatan aksesnya sebesar 1mbps. Tentunya diperlukan VPN dengan bandwith besar agar koneksinya bisa lancar.

KONSEP KEAMANAN DATA

• Keamanan fisik

• Keamanan akses

• Keamanan file/data

• Keamanan Jaringan

Aspek yang berkaitan dengan persyaratan keamanan

• Secrecy (hanya dapat dibaca oleh orang yg berhak)

• Integrity (data hanya dapat diubah oleh orang yg berhak)

• Availability (data dapat dimanfaatkan oleh orang yg berhak)

• Interruption->data dirusak atau dibuang, ex:harddisk dirusak, line komunikasi diputus

• Interception->org yg tdk berhak memperoleh akses informasi, ex: menyadap data

• Modification->perubahan informasi olehorang yg tdk berhak, ex:merubah program

• Fabrication->org yg tdk berhak meniru ataumemalsukan suatu objek ke dlm sistem, ex:menambahkan suatu record ke dalam file

KONSEP KEAMANAN DATA

- Masalah keamanan dan kerahasiaan data merupakan salah satu aspek penting dari suatu sistem informasi

- Pentingnya informasi dikirim dan diterima oleh orang yang berkepentingan

- Informasi akan tidak berguna apabila di tengah jalan disadap atau dibajak oleh orang yang tidak berhak

• Keamanan fisik

• Keamanan akses

• Keamanan file/data

• Keamanan Jaringan

Aspek yang berkaitan dengan persyaratan keamanan

• Secrecy (hanya dapat dibaca oleh orang yg berhak)

• Integrity (data hanya dapat diubah oleh orang yg berhak)

• Availability (data dapat dimanfaatkan oleh orang yg berhak)

• Interruption->data dirusak atau dibuang, ex:harddisk dirusak, line komunikasi diputus

• Interception->org yg tdk berhak memperoleh akses informasi, ex: menyadap data

• Modification->perubahan informasi olehorang yg tdk berhak, ex:merubah program

• Fabrication->org yg tdk berhak meniru ataumemalsukan suatu objek ke dlm sistem, ex:menambahkan suatu record ke dalam file

Ancaman terhadap keamanan non fisik

• Intrudes -> hackers/crackers -> kelompok2

penggemar komputer yg pada awalnya

berusaha menembus keamanan suatu sistem

komputer yg dianggap canggih

• Malicious Program -> program yg dibuat

untuk mengganggu dan bahkan merusak

suatu sistem komputer

• Intrudes -> hackers/crackers -> kelompok2

penggemar komputer yg pada awalnya

berusaha menembus keamanan suatu sistem

komputer yg dianggap canggih

• Malicious Program -> program yg dibuat

untuk mengganggu dan bahkan merusak

suatu sistem komputer